荷兰VUSec安全研究团队近日公布了一项令人瞩目的研究成果,他们发现了一种名为“Training Solo”的新型CPU漏洞,该漏洞对英特尔和Arm架构的处理器均构成了威胁。据悉,关于这一发现的详细论文即将在第46届IEEE安全与隐私研讨会上发表。

VUSec团队的研究进一步揭示,“Training Solo”漏洞能够破坏用户态、虚拟机以及管理程序之间的隔离机制,甚至重新激活了曾被视为已得到妥善控制的Spectre-v2攻击。这一发现无疑为现有的安全防御体系带来了新的挑战。

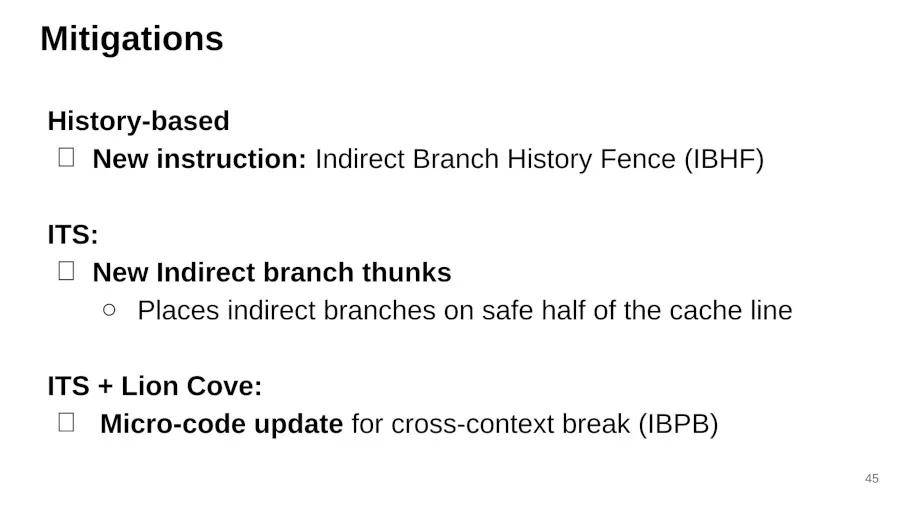

研究指出,当前用于防御Spectre V2漏洞的域隔离机制存在着跨多个架构的缺陷,具体包括了三个不同的变种。针对这些变种,研究团队提出了三重修复方案:对于ITS变种,需要英特尔微代码更新以及Linux内核和KVM软件的修复;Lion Cove变种则需要针对英特尔新架构的独立修复方案;而跨架构变种,则既需要英特尔微代码更新,又需要英特尔和Arm双平台Linux补丁的协同作用。

VUSec团队强调,他们通过系统化分析发现,即使在完美的域隔离条件下,攻击者仍然有可能通过eBPF沙盒注入代码的方式实现跨域攻击。实验结果显示,该漏洞能够在最新的英特尔CPU上以每秒17KB的速度泄露内核内存,这进一步凸显了漏洞的严重性和紧迫性。

为了应对这一威胁,Linux Git已经合并了间接目标选择缓解(ITS)补丁,并新增了分支历史清除机制,以抵御cBPF程序的BHI攻击。英特尔工程师Dave Hansen在代码提交说明中指出,ITS本质上是由于CPU预测机制缺陷导致的,这种错误预测使得现有的间接分支防护机制失效。他进一步指出,该漏洞的影响范围异常广泛,涉及多代处理器架构。

具体来说,受到影响的英特尔处理器包括Cascade Lake、Cooper Lake、Whiskey Lake V、Coffee Lake R、Comet Lake、Ice Lake、Tiger Lake以及Rocket Lake系列。同时,采用Arm核心设计的芯片也未能幸免。