近期,网络安全领域曝出一桩重大安全事件,黑客组织巧妙利用知名密码管理工具KeePass,在其安装包中植入恶意软件,实施了一系列复杂的数据窃取和网络攻击行动。

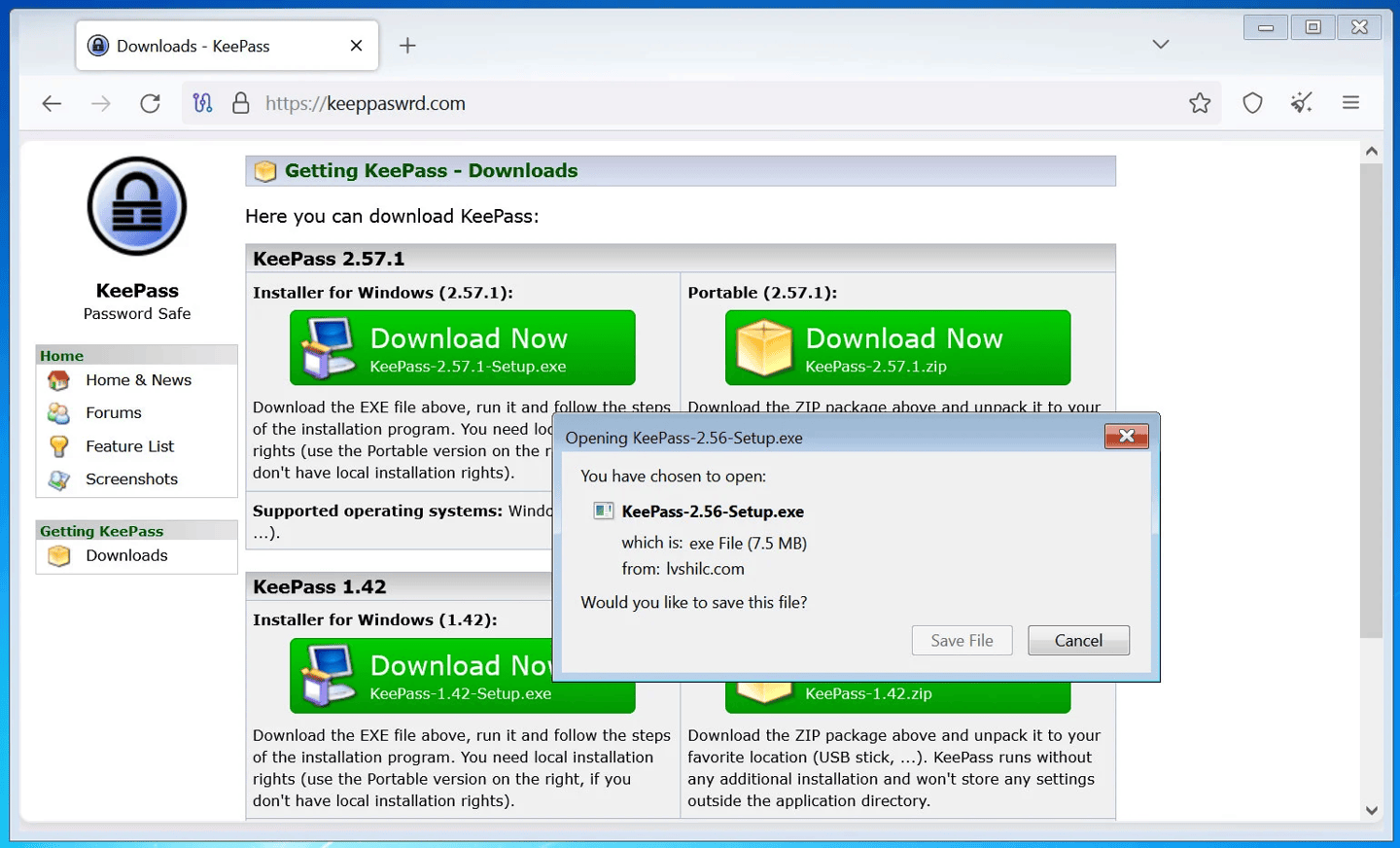

这一攻击链条的揭露始于一次对勒索软件事件的深入调查。黑客们通过Bing广告投放,精心构建了看似官方的KeePass下载页面,诱使用户下载并安装被篡改的软件版本。由于KeePass的开源特性,攻击者得以悄无声息地修改其源代码,嵌入名为KeeLoader的后门程序,该程序在外观上与正版软件无异,却暗藏玄机。

KeeLoader一旦运行,便会悄无声息地在用户系统中安装Cobalt Strike信标,这一远程访问工具让攻击者能够远程控制受害者的计算机,并窃取敏感数据。更为严重的是,攻击者还能直接导出用户的密码数据库,并以明文形式通过信标将数据传输至攻击者控制的服务器。

深入分析发现,此次攻击中使用的Cobalt Strike与臭名昭著的Black Basta勒索软件存在关联,暗示这两起事件可能源自同一黑客组织。研究人员还发现了多个KeeLoader变种,这些变种均经过合法数字证书签名,大大增加了检测和防御的难度。黑客们甚至还注册了一系列拼写错误的域名,如keeppaswrdcom、keegasscom等,以此作为分发恶意软件的又一渠道。

目前,仍有部分假冒的KeePass下载网站在暗中运行,持续向不明真相的用户推送恶意安装程序。除了窃取密码外,KeeLoader还具备键盘记录功能,能够捕获用户输入的账号信息,并将这些信息以CSV格式保存在本地,进一步加剧了数据泄露的风险。已有受害企业的VMware ESXi服务器因此被勒索软件加密,遭受了重大损失。

更令人担忧的是,攻击者为了支持其分发与窃密行为,建立了庞大的基础设施。他们利用某些域名下的多个子域,伪装成WinSCP、PumpFun等常用软件的官方网站,以此传播不同类型的恶意程序或进行钓鱼攻击。这些精心设计的陷阱,无疑对企业和个人用户构成了巨大的威胁。

这一系列精心策划的攻击行动,充分展示了攻击者高超的技术水平和长期的运营能力。面对如此狡猾的对手,企业和个人用户必须时刻保持警惕,加强网络安全防护,确保自身数据的安全。